Configurazione di qmail

3 maggio 2025 by Roberto Puzzanghera 10 commenti

- Maggiori info qui Life with qmail

- README.vdelivermail

qmail v2025.04.18 e successivi include un nuovo script config-all che automatizza la configurazione di qmail. Vari script che prima dovevano essere installati a mano successivamente all'installazione di base di qmail vengono ora installati automaticamente se si lancia semplicemente il comando './config-all mx.domain.tld' dopo la compilazione. Ecco cosa sarà installato e configurato con l'installazione rapida:

- control file pricipali come da script originale

config-fast, - alias,

- RBL

- SPF

- SRS (usa control/me come srs_domain),

- directory log in /var/log/qmail,

- cronjobs

- logrotate

- PATH e MANPATH in /etc/profile.d/qmail.sh

- tcprules (base, solo per poter fare i testi inziali),

- supervise scripts,

qmailctlscript,- DKIM control/filterargs and control/domainkeys directory,

- SURBL,

- overlimit feature,

- moreipme,

- smtpplugins,

helodnscheckspp plugin,svtools,qmHandle,queue-repair,- SSL key file (opzionale)

Da ora in avanti, lanciando ./config-all mx.mydomain.tld dopo la compilazione si otterrà una installazione di qmail pronta per i test. Si dovrà solo aggiungere i propri domini virtuali e le altre funzionalità non menzionate sopra.

Coloro che preferiscono configurare tutto a mano possono continuare a usare lo script config-fast, che orà copia i miei script supervise nella cartella qmail/doc.

In quanto segue, la sezione "Configurazione Manuale" è ovviamente una lettura caldamente suggerita al fine di avere un quadro di come funziona il tutto, soprattutto se si è principianti di qmail.

Considerare questa funzionalità ancora come 'test' per il momento. I commenti sono apprezzati.

Changelog

- Apr 15, 2025

- added script config-all.sh - Jul 31, 2024

multilog uses "d" flag as default to gain compatibility with the readable datetime format of multilog in daemontools-0.78. Change it with the "t" flag if you prefer to have timestamps.

Aggiornare qmail

3 maggio 2025 by Roberto Puzzanghera 18 commenti

- Latest version 2025.04.30 (github)

- Changelog

- Readme

Per mia comodità ho spostato i sorgenti di qmail sources nel mio spazio github. Ciononostante, tutte le informazioni riguardanti qmail e programmi correlati continueranno a essere riportate in questo spazio web, e questo spazio rimarrà il luogo ove chiedere eventualmente supporto. Da ora in poi, annzichè rilasciare una patch combinata, rilascerò un pacchetto da scaricare da github, che sarà ovviamente il risultato dell'accomodamento delle patch elencate sotto più varie modifiche che verranno indicate nei commit di github.

Changelog

- Apr 30, 2025

qmailctlqmHandle,queue_repairand all scripts installed in QMAIL/bin and not in /usr/local/bin byconfig-all.sh - Apr 25, 2025

- added a configuration script config-all, which configure and installs the control files (as per the original config-fast script), aliases, SRS (uses control/me as the srs_domain), log dirs in /var/log/qmail, tcprules (basic, just to make initial tests), supervise scripts,qmailctlscript, DKIM control/filterargs and control/domainkeys dir, SURBL,smtpplugins,helodnscheckspp plugin,svtools,qmHandle,queue-repair, SSL key file (optional).

Consider this feature as "testing" - Feb 11, 2025

- Several adjustments to get freeBSD and netBSD compatibility. More info in the commit history. Hints/comments are welcome.

- freeBSD users have to erase the very 1st line of the file "conf-lib", as libresolv.so in not needed on freeBSD.

- Dropped files install-big.c, idedit.c and BIN.* files.

- Dropped files byte_diff.c, str_cpy.c, str_diff.c, str_diffn.c and str_len.c, which break compilation on clang and can be replaced by the functions shipped by the compiler (tx notqmail).

- Old documentation moved to the "doc" dir. install.c and hier.c modified accordingly

- conf-cc and conf-ld now have -L/usr/local/lib and -I/usr/local/include to look for srs2 library

- conf-cc and conf-ld now have -L/usr/pkg/lib and -I/usr/pkg/include to satisfy netBSD

- vpopmail-dir.sh: minor correction to vpopmail dir existence check

- srs.c: #include <srs2.h> now without path - Dec 01, 2024 (More info here)

- Added support for EAI (RFC 5336 SMTP Email Address Internationalization) (#13). Thanks to https://github.com/arnt/qmail-smtputf8/tree/smtputf8-tls. libidn2 package (libidn2-dev on debian) is a new dependence.

- chkuser is now smtputf8 compliant. It accepts utf8 characters in sender and recipient addresses provided that the remote server advertises the SMTPUTF8 verb in MAIL FROM, otherwise it allows only ASCII characters plus additional chars from the CHKUSER_ALLOWED_CHARS set. (#15 #16)

* dropped variables CHKUSER_ALLOW_SENDER_CHAR_xx CHKUSER_ALLOW_RCPT_CHAR_xx (replaced by CHKUSER_ALLOWED_CHARS)

* dropped variables CHKUSER_ALLOW_SENDER_SRS and CHKUSER_ALLOW_RCPT_SRS, as we are always accepting '+' and '#' characters

* added variables CHKUSER_INVALID_UTF8_CHARS and CHKUSER_ALLOWED_CHARS - Nov 10, 2024

- Added support for EAI (RFC 5336 SMTP Email Address Internationalization) (commit).libidn2is required. Thanks to https://github.com/arnt/qmail-smtputf8/tree/smtputf8-tls.

- CHKUSER_SENDER_FORMAT and CHKUSER_RCPT_FORMAT have been commented out in chkuser_settings.h to get this feature working.

Let's consider this release a beta. Testers are welcome concerning the new SMTPUTF8 feature. - Oct 26, 2024

- qmail-remote.c patched to dinamically touch control/notlshosts/<fqdn> if control/notlshosts_auto contains any number greater than 0 in order to skip the TLS connection for remote servers with an obsolete TLS version. (tx Alexandre Fonceca) (commit)

- defined CHKUSER_DISABLE_VARIABLE "RELAYCLIENT" in chkuser_settings.h

- enabled CHKUSER_SENDER_NOCHECK_VARIABLE "RELAYCLIENT" in chkuser_settings.h

- fixed several compilation breaks/warnings on later gcc compilers (tx Pablo Murillo)

- invalid auth fix in qmail-smtpd.c's smtp_auth function (tx Alexandre Fonceca for the advice) (commit)

- qmail path determined dinamically in conf-policy

- added a patch to remove chkuser and the vpopmail dependency (patches dir) - Jan 11, 2024

- DKIM: dk-filter dropped

WARNING: IF YOU ARE UPGRADINGqmailAND YOU ARE USING A VERSION BEFORE 2024.01.11, YOU HAVE TO RECONFIGURE DKIM AND MODIFY YOURrcFILE ACCORDINGLY.

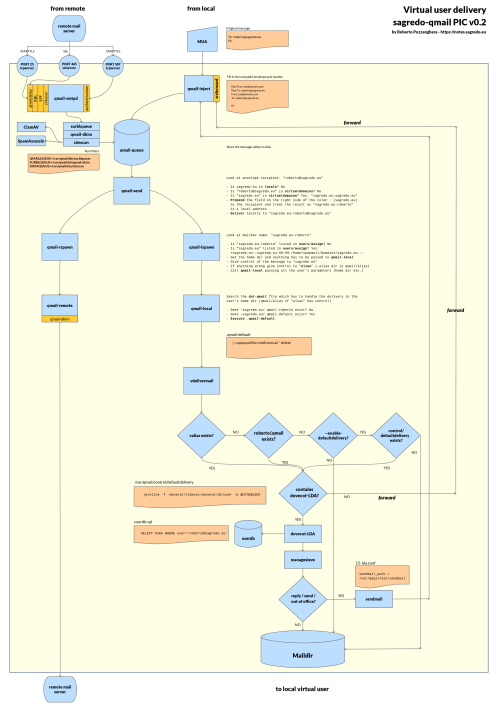

Illustrazione "qmail virtual user delivery"

3 aprile 2025 by Roberto Puzzanghera 0 commenti

L'architettura della mia configurazione di qmail è stata modificata parecchio nel corso degli anni, specialmente per quanto riguarda il recapito dei messaggi verso gli utenti virtuali nel caso si sia abilitata la funzionalità "defaultdelivery" per vpopmail (--enable-defaultdelivery) che ho modificato recentemente, pertanto ho costruito una illustrazione di qmail con l'intento di chiarire come le cose funzionano insieme.

E' ovviamente ispirata alle illustrazioni di djb e dalla "Big qmail picture" di André Oppermann.

Installare e configurare VPopMail

29 marzo 2025 by Roberto Puzzanghera 6 commenti

- Versione di

vpopmail: 5.6.8 - github: sagredo-dev/vpopmail

- Scarica

- Changelog completo

- README.vdelivermail

- Pagina originale di Inter7

Vpopmail fornisce un modo semplice di gestire indirizzi di posta su domini virtuali e account email diversi da quelli su /etc/passwd.

Changelog

- defaultdelivery feature (

--enable-defaultdelivery) changes (more info here, commit):vdelivermailis installed by default in .qmail-default of newly created domains with option 'delete' as in the previous version.- if no user's valiases and no .qmail are found, then the message is sent to the control/defaultdelivery file, so that dovecot-lda (or whatelse) can store the mail into inbox and execute the sieve rules.

- if vdelivermail is found in control/defaultdelivery, then it is ignored. The delivery remains in charge to

vdelivermail,to avoid loops. - v. 5.6.8 is backward compatible. The users having .qmail from previous versions of the defauldelivery feature are not affected by this change.

- Mar 23, 2025 (v. 5.6.7)

- bug fix in vpopmaild.c: Crypted[64] enlarged to Crypted[128] to make room for SHA-512 passwords. This restores the usability of the RoundCube's 'password' plugin (commit)

- fixed quota calculation in sql procedures for dovecot (tx Hakan Cakiroglu) (commit)

- minor changes to the usage function of vmakedotqmail.c (commit) - Feb 15, 2025 (v. 5.6.6)

- bug fix: pwstr.h was not installed by Makefile (tx Bai Borko) - Feb 9, 2025

- added pwd strength check also for vadduser.c

- removed-std=c99 -D_XOPEN_SOURCE=500arguments fromCFLAGSin configure.ac to makeclanghappy

- several changes to compile on FreeBSD clang v. 18.1.6 - Dec 20, 2024 (v. 5.6.4)

- Password strength enforcement PR #5 (grabbed from Matt Brookings' 5.5.0-dev version)

- Dropped min pwd length feature.

- vmysql.h: tables' layout changed in order to have VARCHAR instead of CHAR. Fields containing ip addresses enlarged to VARCHAR(39), to create room for ipv6. Unix timestamps definition changed from BIGINT(20) to INT(11). (commit 44bad58) Have a look to the upgrade notes below. - Oct 14, 2024 (v. 5.6.3)

- fixed a configure break where a trivial C test program exits on error with gcc-14.1 due to missing headers

- vusaged/domain.c: fixed -Wimplicit-function-declaration compilation warning

- vmysql.h: dropped the multicolumn PRIMARY KEY in valias table to allow multiple forwards for a given alias.

In case one already has the valias table defined, this is the sql query for the upgrade:

ALTER TABLE `vpopmail`.`valias` DROP PRIMARY KEY, ADD INDEX (`alias`, `domain`, `valias_type`) USING BTREE;

ALTER TABLE `vpopmail`.`valias` ADD `id` INT NOT NULL AUTO_INCREMENT FIRST, ADD PRIMARY KEY (`id`);

Aggiornare alla versione 5.6.x

Quando si passa dalla versione 5.4.33 alla versione 5.6.x, se si hanno gli account su SQL, è necessario aumentare le dimensioni della colonna vpopmail.pw_passwd del database, poichè il meccanismo di criptaggio delle password è ora basato su SHA512, che è più lungo del vecchio MD5; si può comunque scegliere di disabilitare le SHA512 pwd con --disable-sha512-passwords al momento della configurazione. La colonna vpopmail.pw_passwd dovrebbe essere ora impostata a una dimensione di 128; questa la query:

ALTER TABLE `vpopmail` CHANGE `pw_passwd` `pw_passwd` CHAR(128) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

Aggiornare dalla versione 5.6.3 alla versione 5.6.4

Varie altre modifiche che però non creano incompatibilità con le versioni precedenti sono state apportate al layout delle tabelleMySQL. Ecco la query da lanciare per alterarle (inlclusa la modifica già menzionata sopra):/* vpopmail */

ALTER TABLE `vpopmail` CHANGE `pw_name` `pw_name` VARCHAR(64) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `vpopmail` CHANGE `pw_domain` `pw_domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `vpopmail` CHANGE `pw_passwd` `pw_passwd` VARCHAR(128) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vpopmail` CHANGE `pw_gecos` `pw_gecos` VARCHAR(64) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vpopmail` CHANGE `pw_dir` `pw_dir` VARCHAR(160) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vpopmail` CHANGE `pw_shell` `pw_shell` VARCHAR(20) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

/* vlog */

ALTER TABLE `vlog` CHANGE `user` `user` VARCHAR(32) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vlog` CHANGE `passwd` `passwd` VARCHAR(32) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vlog` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL;

ALTER TABLE `vlog` CHANGE `remoteip` `remoteip` VARCHAR(39) CHARACTER SET latin1 COLLATE latin1_swedish_ci NULL DEFAULT NULL;

ALTER TABLE `vlog` CHANGE `error` `error` TINYINT(1) NULL DEFAULT NULL;

ALTER TABLE `vlog` CHANGE `timestamp` `timestamp` INT NOT NULL DEFAULT '0';

/* lastauth */

ALTER TABLE `lastauth` CHANGE `user` `user` VARCHAR(32) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `lastauth` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `lastauth` CHANGE `remote_ip` `remote_ip` VARCHAR(39) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `lastauth` CHANGE `timestamp` `timestamp` INT NOT NULL DEFAULT '0';

/* limits */

ALTER TABLE `limits` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

/* alias */

ALTER TABLE `valias` CHANGE `alias` `alias` VARCHAR(32) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `valias` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

/* dir_control */

ALTER TABLE `dir_control` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

/* aliasdomains */

ALTER TABLE `aliasdomains` CHANGE `alias` `alias` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

ALTER TABLE `aliasdomains` CHANGE `domain` `domain` VARCHAR(96) CHARACTER SET latin1 COLLATE latin1_swedish_ci NOT NULL;

Mie modifiche al programma

Questo l'insieme delle mie patch che sono incluse in vpopmail a partire dalla versione 5.6.0:

- la patch sql-aliasdomains, che fa in modo che VPopMail salvi gli aliasdomains su mysql. Questo consente al driver sql di dovecot di fare l'autenticazione non solo con i domini reali ma anche con gli alias, a condizione che si modifichi anche la query all'interno del driver, come verrà spiegato dopo. Ciò è ora importante, dato che dovecot ha eliminato il driver per VPopMail.

- la patch defaultdelivery (

--enable-defaultdelivery):vdelivermailè installato per default nel .qmail-default dei nuovi domini con l'opzione 'delete'.- se nessun utente e nessun .qmail sono stati trovati viene eseguito quanto contenuto nel file control/defaultdelivery, di modo che

dovecot-ldapossa salvare la mail ed eseguire le regole sieve. - se

vdelivermailè stato trovato nel file control/defaultdelivery, allora control/defaultdelivery viene ignorato e la consegna del messaggio rimane a carico divdelivermail,per evitare loop.

- dovecot-sql-procedures patch. Se si vuole usare il driver sql di

dovecotcon la configurazione "una tabella per un dominio) (--disable-many-domains) è necessario personalizzare in modo pesante le query sql. Con questo aggiustamentovpopmailinstallerà in modo autonomo la procedura e le funzioni sql nel database quando si crea un nuovo dominio. La procedura può essere chiamata dadovecotper fare l'autenticazione.

Il codice sql supporta gli aliasdomains e i mysql limits, e sarà caricato dal file~/vpopmail/etc/disable-many-domains_procedures.sqlche si può ovviamente personalizzare.

E' necessario configurarevpopmailcon--enable-mysql-bin=PATHpoichè dobbiamo installare la procedura chiamandomysqlcon un comando shell. - vusaged configure patch

Almeno su Debian 11 sembra chevusagedsi rifiuti di terminare la configurazione (comando configure) a causa di un mancato link alle libreriemysql(configure: error: No vauth_getpw in libvpopmail). Ovviamente ho spulciato lo script e il link sembra impostato correttamente, e ciò è al momento molto strano. Dopo un po' di prove, ho notato che facendo in modo che il configure superi il problema senza bloccarsi con un messaggio di errore, la compilazione susseguente vada a buon fine linkando corrrettamentelibmysqlcliente terminando con successo la compilazione.

NB: è necessario dare unautoreconf -f -inella directoryvusagedprima della configurazione, dal momento che il fileconfigure.acè stato modificato. - s/qmail cdb patch. Questa patch, che consente a

vpopmaildi localizzare correttamente il file assign.cdb diqmailper gli utentis/qmail, nell'attuale pacchetto perchè rimpiazzata da una analoga. Gli utenti dis/qmaildovrebbero configurarevpopmailcon l'opzione--enable-qmail-cdb-name=assign.cdb - recipient check patch. Da usare con s/qmail di Erwin Hoffmann al fine di validare il destinatario della mail. Questa patch non è importante nella presente installazione. Si veda il file doc/README.vrcptcheck per maggiori informazioni.

- vuserinfo-D_newline, una piccola patch che migliora la leggibilità quando si utilizza il comando

vuserinfo -D, introducendo una nuova linea - la patch gcc-10-compat, con il la quale VPopMail è compatibile con

gcc-10. - Una patch che risolve i seguenti problemi (Ali Erturk TURKER):

- vdelivermail.c controlla i permessi di spamassassin anzichè di maildrop.

- vopen_smtp_relay() restituisce il valore corretto, di modo che open_smtp_relay() possa rilevare e riportare gli errori di connessione al database (vmysql.c, voracle.pc, vpgsql.c)

- vdel_limits() esegue un core-dump se la connessione al database non è disponibile. (vmysql.c, voracle.pc)

Installazione di Dovecot e sieve su qmail + vpopmail

29 marzo 2025 by Roberto Puzzanghera 7 commenti

Changelog

- Mar 29, 2025

- dovecot updated to v. 2.4.1-4

-dovecot_config_versionanddovecot_storage_versionflags changed to '2.4.1' in dovecot.conf - Mar 15, 2025 (config version 2.4.0.1 diff)

- Added quota warnings feature. Improved quota configuration in 90-quota.conf (more info here)

- Configured auth-master.conf.ext and auth-deny.conf.ext. To be included from local.conf - Mar 9, 2025

- fixed quota calculation in sql queries (tx Hakan Cakiroglu) - Feb 22, 2025

- Bug fix in 90-sieve.conf: global script to move spam into Junk now working

- Bug fix in move-spam.sieve: erroneously matches "YES" if "BAYES" is in the header - Feb 15, 2025

- added support forvpopmailconfigured with--disable-many-domains

- 90-sieve.conf: global script move-spam.sieve called correctly - Feb 8, 2025

- dovecot_postlogin.sh: query changed in order to add new records as well (tx Bai Borko)

- bug fix: pop3 service was executing imap instead of pop3 (tx Gabriel Torres) - Jan 29, 2025

- dovecot upgraded to v 2.4.0. Old configuration files are not valid anymore and you have to install dovecot from scratch. - Nov 15, 2024

- added a postlogin script to update the vpopmail.lastauth SQL table on login (see 10-master.conf, thanks kengheng) - Dec 29, 2023

default_pass_scheme = SHA512-CRYPT (was MD5-CRYPT) in dovecot-sql.conf.ext, as vpopmail-5.6.x has now SHA512-CRYPT password by default - Feb 10, 2023

- added a patch to restore the old vpopmail-auth driver (tx Ali Erturk TURKER)

Impostare il firewall con Fail2Ban

14 marzo 2025 by Roberto Puzzanghera 0 commenti

- Versione: 1.1.0

- Maggiori informazioni qui

- Howto (wiki)

- Manuale

Fail2ban ispeziona i log file (ad es. /var/log/apache/error_log) e banna IPs che mostrano un comportamento sospetto -- troppe password sbagliate, tentativi di exploits, etc. Generalmente Fail2Ban è quindi usato per aggiornare le regole del firewall al fine di rigettare gli indirizzi IP durante un intervallo di tempo settabile, benchè ogni altra azione (come l'invio di una mail di notifica) può anche altresì essere impostata. Tra le altre cose Fail2Ban mette a disposizione dei filtri per diversi servizi come apache, courier, ssh, etc.

Mostrerò brevemente come installare e configurare fail2ban per rigettare le connessioni di IP sospetti, specialmente quelli riguardanti la patch qmail-dnsrbl. Ciò evita di essere bannati noi stessi da spamhaus, che è gratuito solo fino a 100.000 query al giorno.

fail2ban richiede che si abbia un firewall come nftables o iptables attivo.

Changelog

- Mar 14, 2025

- dovecot filter updated for dovecot 2.4 - May 1, 2024

- Fail2Ban upgraded to v. 1.1.0 (changelog)

* This version drops the python2 support

* newfail2ban-client statscommand returns statistic in form of table (jail, backend, found and banned counts) - Jul 15, 2023

- l'installazione e la configurazione è stata rivista per funzionare suDebian,dovepython2non è presente (grazie a Gabriel Torres) - Nov 20, 2022

-switched all actions tonftables, as it has now replacediptablesandfail2banhas support for it. Just replace "iptables" with "nftables" in your jails. - Nov 18, 2022

-fail2banupgraded to v. 1.0.2

- jails now have a different action's declaration (iptables[type=multiport] instead of iptables-multiport[])

- added a short note on how to configure the server with a network bridgeautorespond

12 marzo 2025 by Roberto Puzzanghera 0 commenti

- github repo

- Versione usata: 2.0.9

- README

- Changelog

- Autore originale: Inter7

autorespondè usato per le risposte automatiche in caso di assenza (vacation messages). E' richiesto daqmailadmin.Changelog

- Mar 12, 2025

- bug fix in memory allocation which caused a segfault when To: address has be used (tx Stephan for the hint)

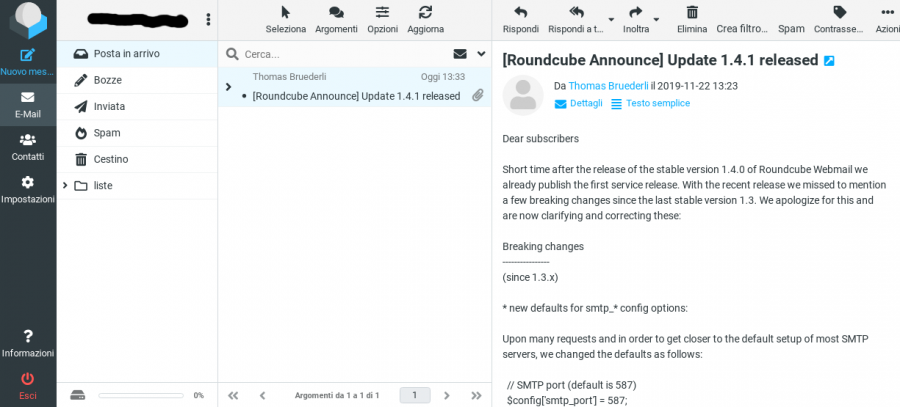

Roundcube webmail

9 marzo 2025 by Roberto Puzzanghera 4 commenti

- Info: https://roundcube.net

- Versione: 1.6.10

Roundcube è una webmail avanzata con una bella interfaccia grafica.

Changelog

- Mar 9, 2025

added$config['quota_zero_as_unlimited'] = true;to show quota unlimited instead of unknown for accounts with unlimited quota - Feb 9, 2025

RC update to v. 1.6.10 - Sep 28, 2022

RC upgraded to v. 1.6.6

-new $config['imap_host'] variable

-all my SMTP config options were stripped from my configuration file and I had to restore them - Gen 3, 2021

disabled the SMTP authentication when sending messages via RC. SMTP port changed to 25.